起因

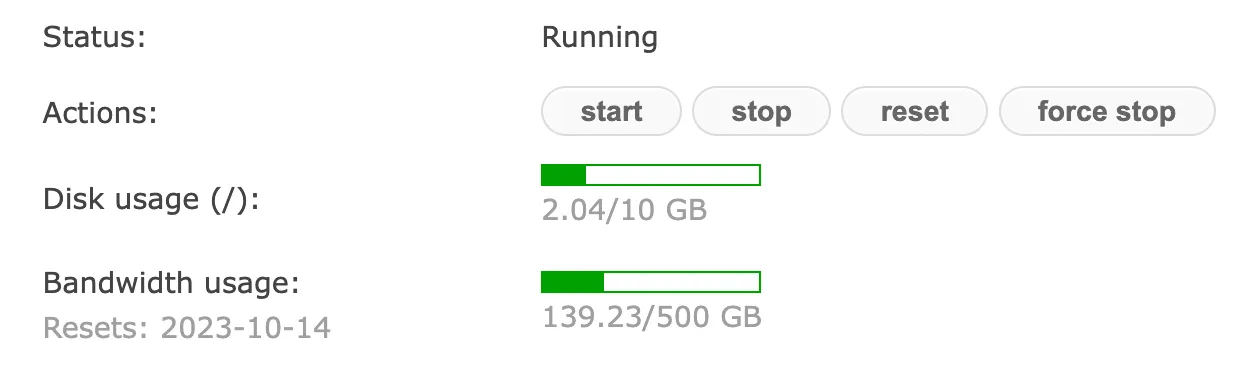

起因我在 9 月 13 日购买了 搬瓦工 CN2 GIA 特别限量版 年付 300 多元,香是确实香,但我没有注意月 500G 流量是双向计费,实际就是 250G,对于我来说是远远不够。随即和搬瓦工协商退款,经过几番邮件拉扯,搬瓦工表示虽然我满足 30 天内退款政策,但流量已使用超过 1/10,所以不给我退款。(上一篇评测时消耗了 100G)

加持 Oracle 甲骨文云

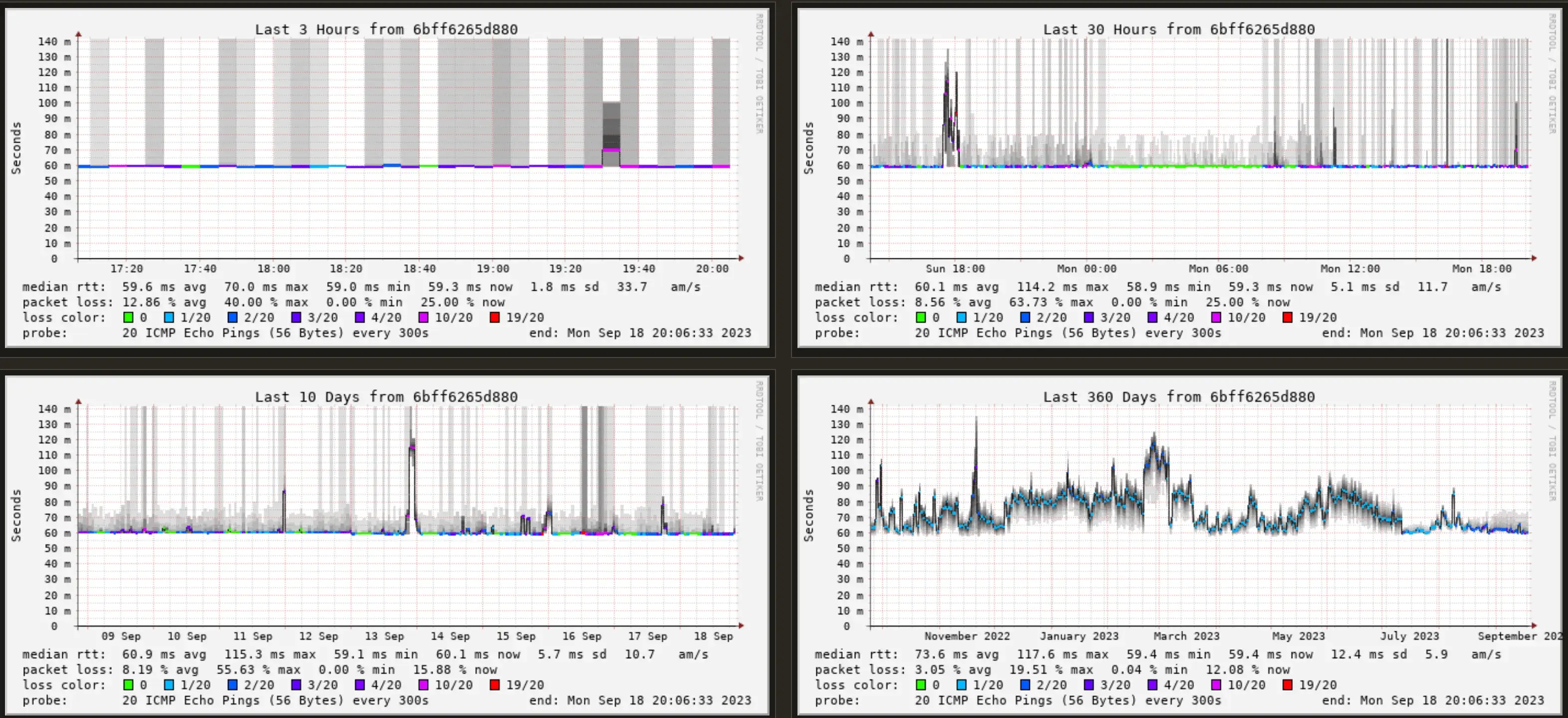

于是只能把我的真 • 传家宝 Oracle 甲骨文云日本拿出来当当备胎,鉴于甲骨文日本节点网络常年处于残废状态,完全不能使用。正好 不良林 最新一期视频 使用 Hysteria2 歇斯底里来拯救垃圾 VPS,尝试一下看看能不能让甲骨文垃圾线路焕发第二春。

Oracle 甲骨文云日本→ 南方联通

效果

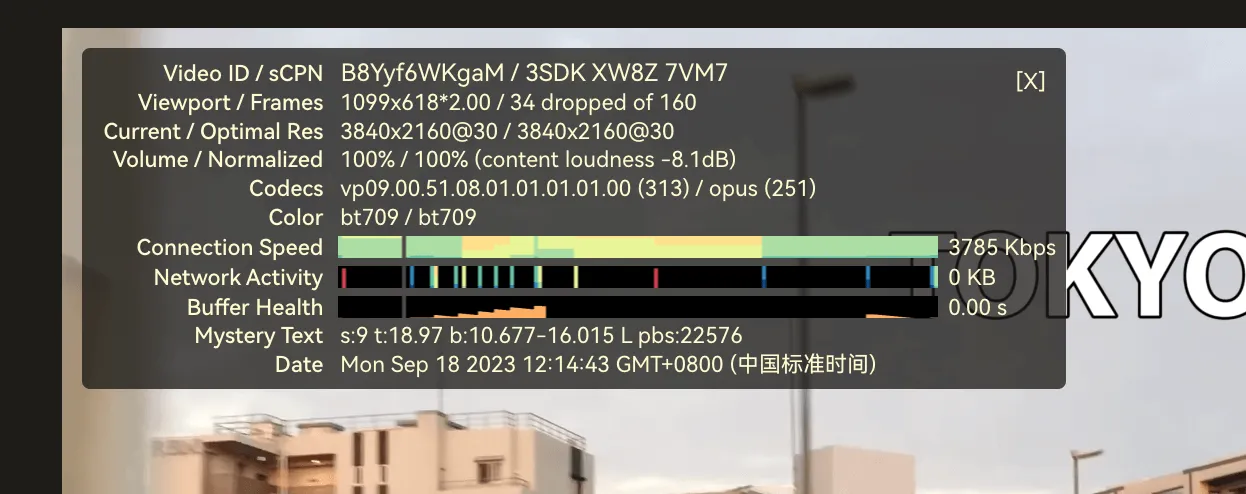

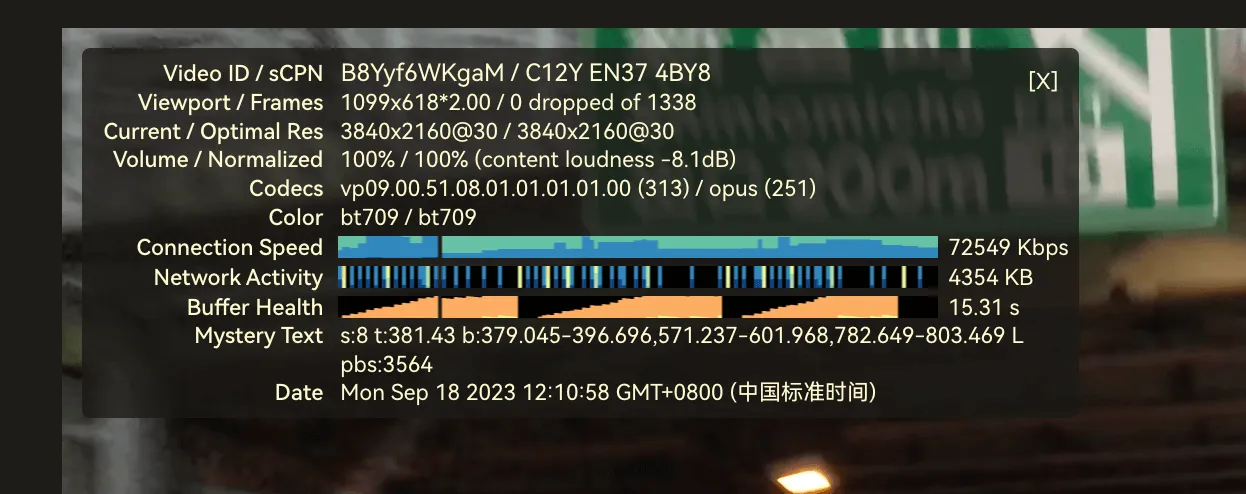

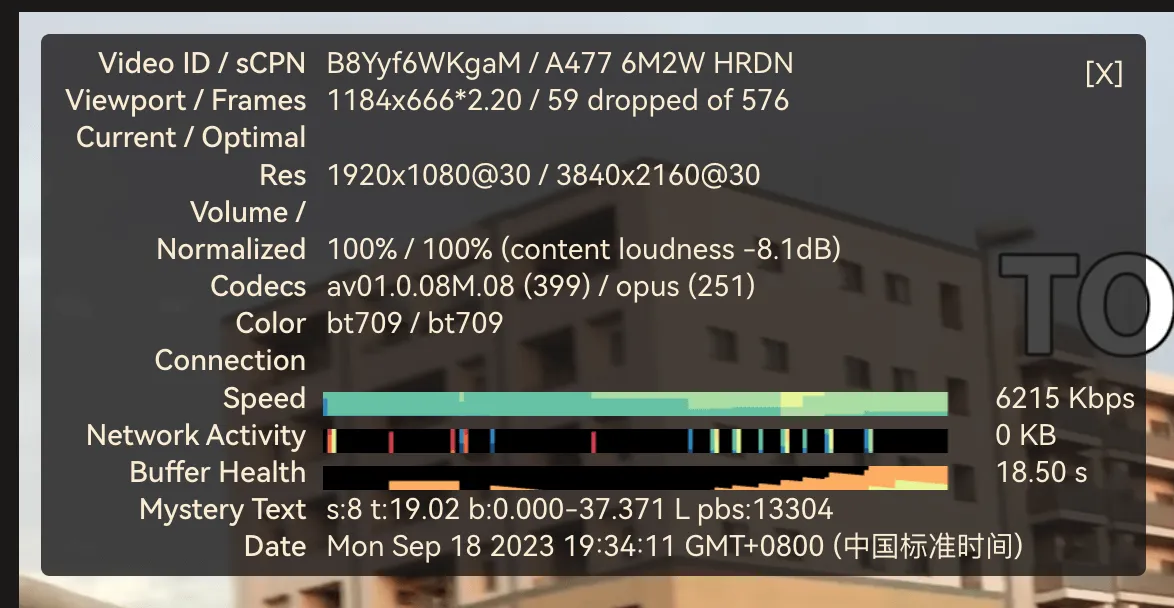

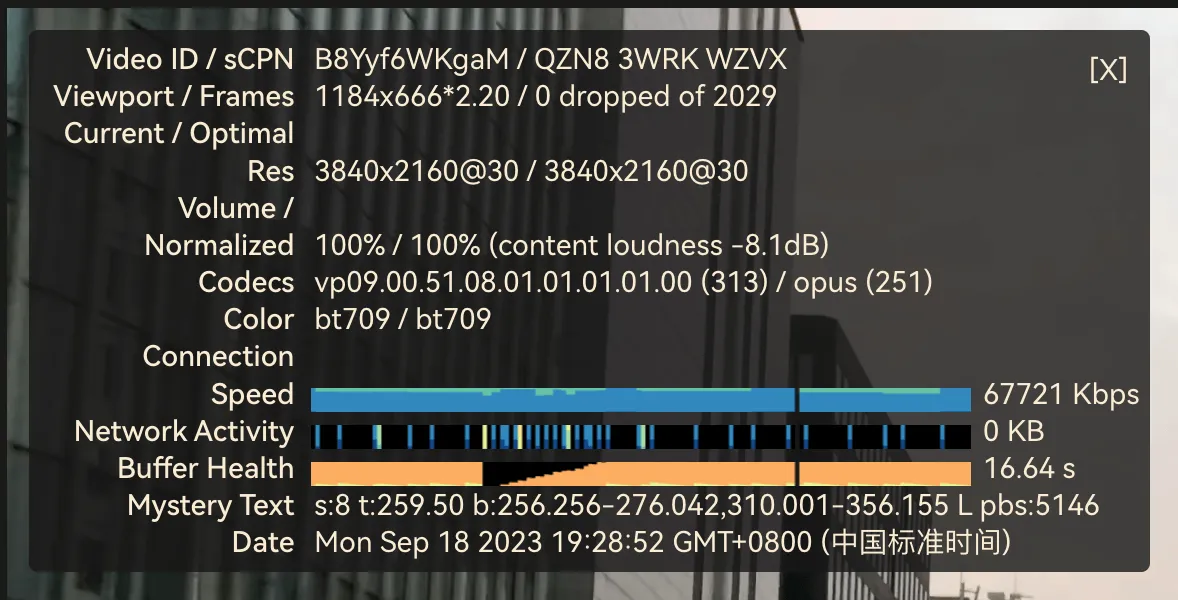

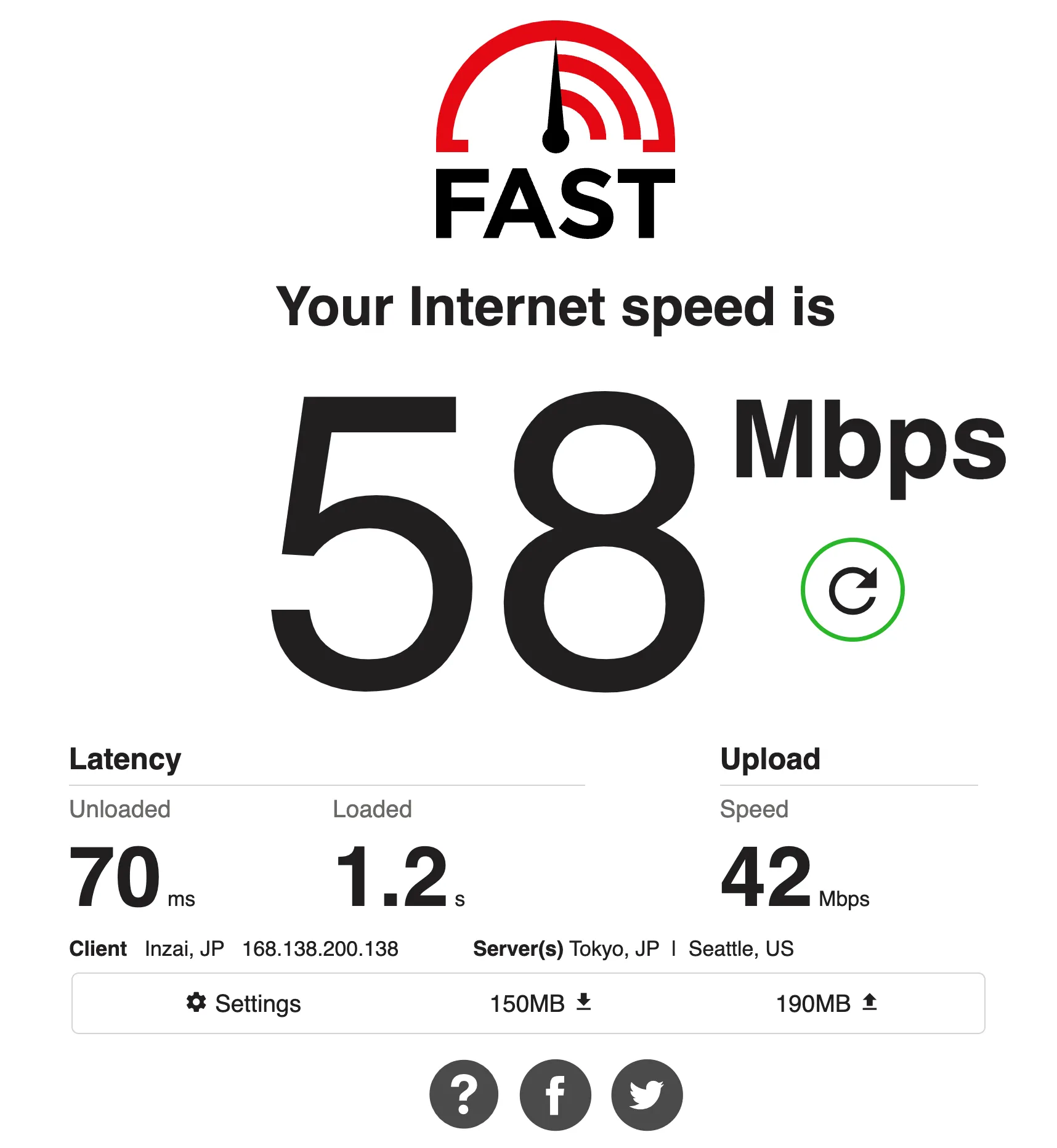

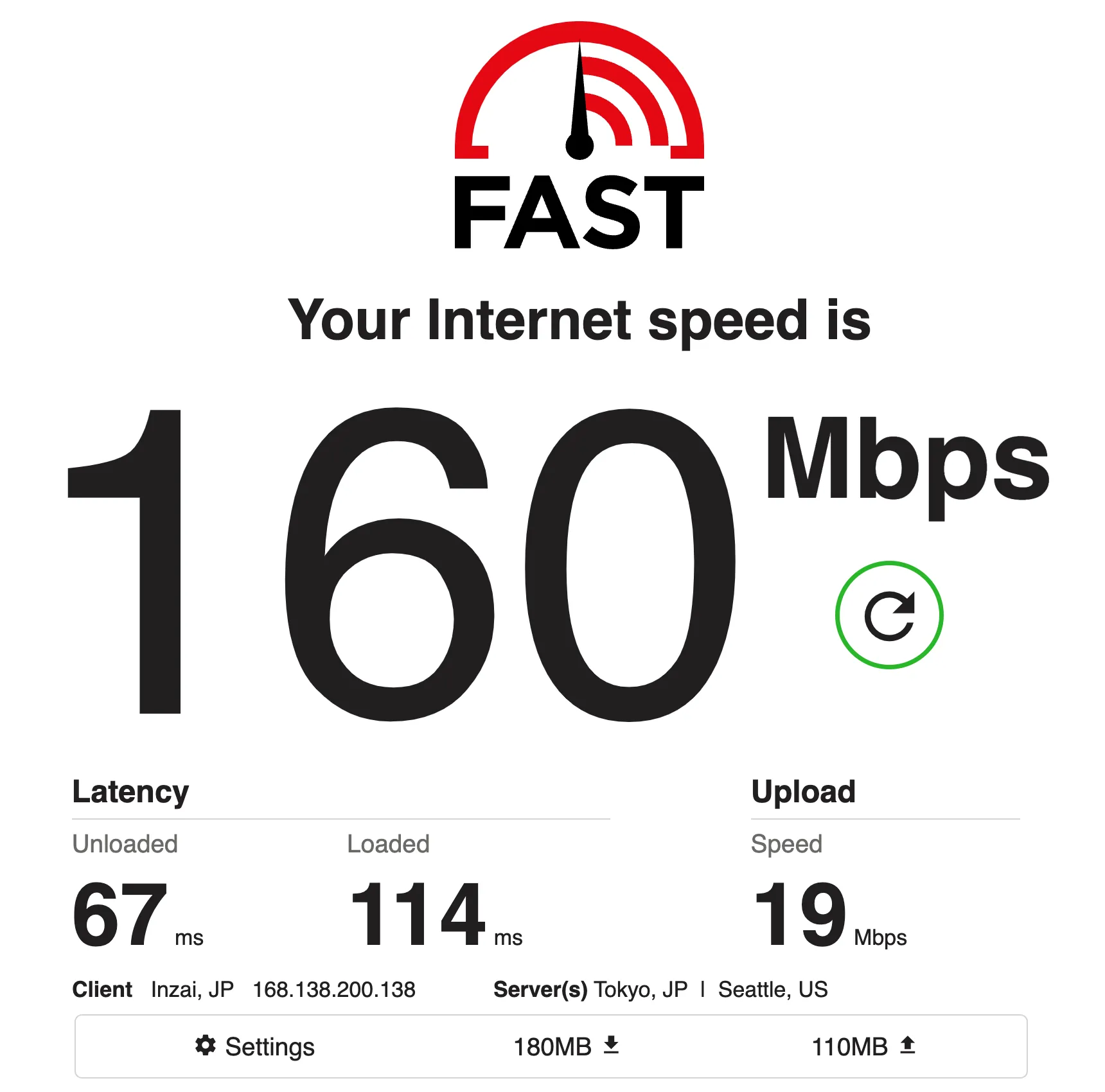

部署完 Hysteria V2 后先来看一看效果:

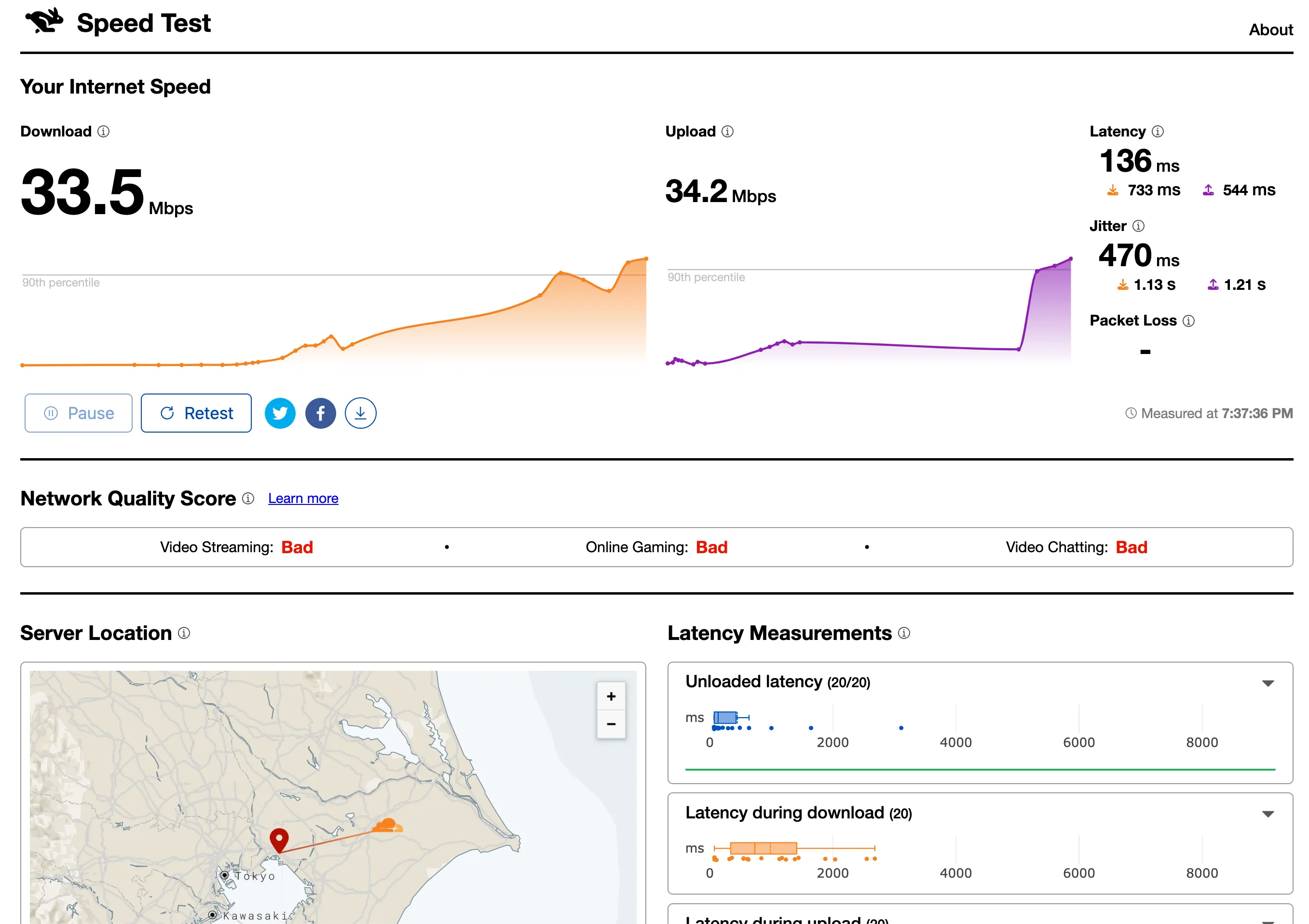

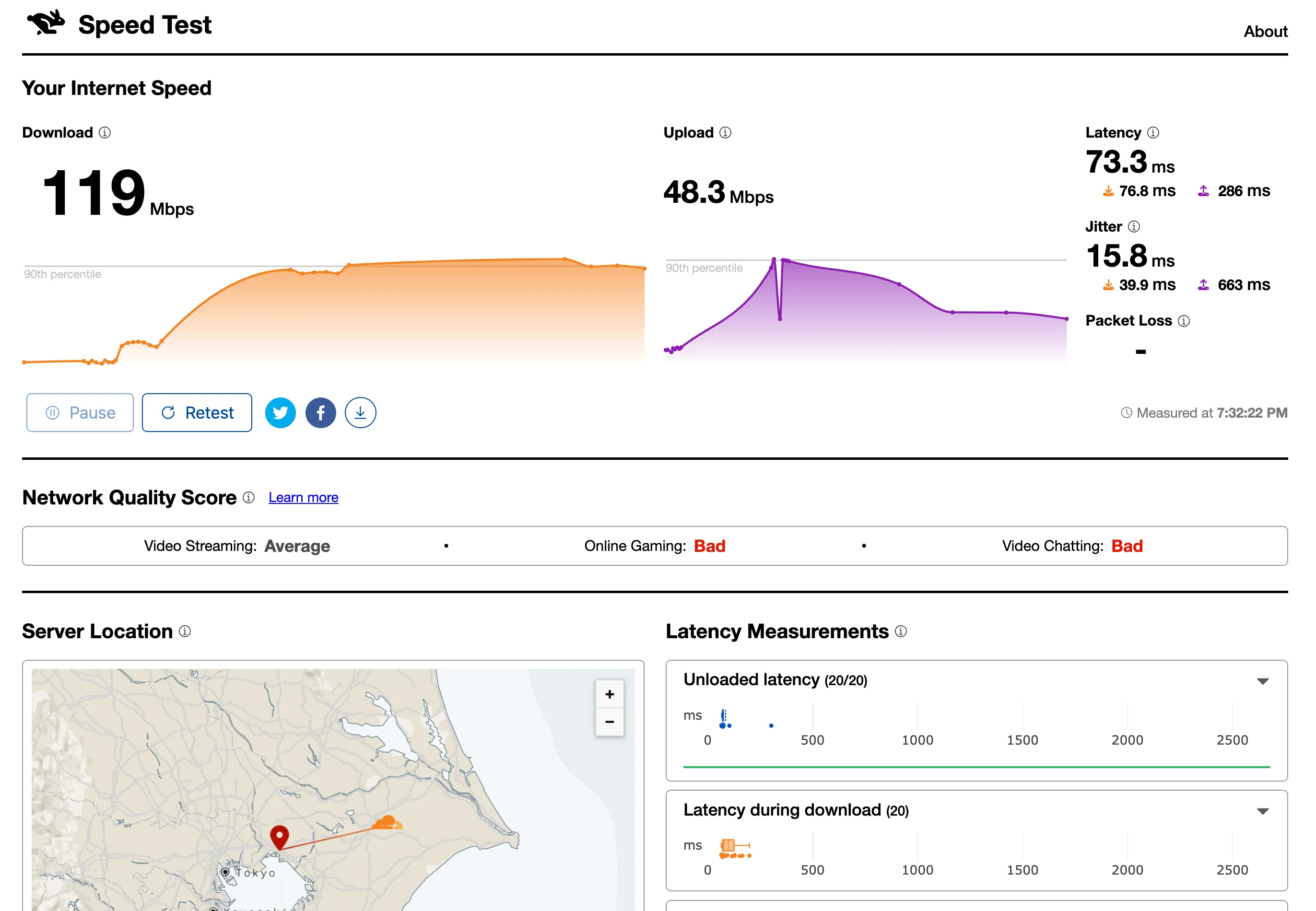

同一台 VPS(甲骨文日本)

同一视频测速

Hysteria2 & VLESS-gRPC-uTLS-REALITY 两种协议

两个时间段测试

2023年9月18日12:10测试

VLESS-gRPC-uTLS-REALITY VS Hysteria2

2023年9月18日12:1019:30晚高峰测试(十倍??)

VLESS-gRPC-uTLS-REALITY VS Hysteria2

效果真是惊人,简直满血复活了!当搬瓦工备胎足也。

总结:有客户端条件的朋友可以直接上,垃圾线路 VPS 更是无需犹豫!

部署 Hysteria2

不良林 的视频教程已相当详细,按需操作即可

下面把视频教程相关文档搬运过来方便大家

1 | bash <(curl -fsSL https://get.hy2.sh/) |

1 | openssl req -x509 -nodes -newkey ec:<(openssl ecparam -name prime256v1) -keyout /etc/hysteria/server.key -out /etc/hysteria/server.crt -subj "/CN=bing.com" -days 36500 && sudo chown hysteria /etc/hysteria/server.key && sudo chown hysteria /etc/hysteria/server.crt |

1 | cat << EOF > /etc/hysteria/config.yaml |

1 | #启动Hysteria2 |

1 | server: ip:443 |

1 | { |